Хакерские атаки – большая угроза для владельцев бизнеса. В последний год они стали более изобретательными и комбинированными. Злоумышленники активно используют нейросети для обнаружения слабых мест и для создания поддельных видео-аудио при социальной инженерии.

Атаки угрожают конфиденциальности, целостности данных и репутации компаний. Однако, существуют методы и инструменты, которые надежно защищают от кибератак и сохраняют безопасность сети.

В нашей статье мы расскажем о проверенных методах защиты.

Для начала, сделаем классификацию внешних угроз.

Хакерские атаки - внешние угрозы

Условно их можно разделить на три категории:

- Массовые угрозы

- Направленные угрозы

- Целевые атаки

К массовым угрозам можно отнести постоянный фон из случайных вирусов, троянов и прочих вредоносных программ, с которыми встречается каждый пользователь компьютера. Они не направлены на кого-то конкретного, как правило используют уже известные уязвимости или неграмотность пользователей.

Такие вирусы можно подцепить, устанавливая пиратское ПО, посещая сомнительные сайты или переходя по ссылкам в откровенно спамовых письмах.

Расчет у разработчиков таких троянов и шифровальщиков исключительно на массовость. Кто-нибудь да попадется.

Для защиты от таких угроз обычно достаточно соблюдать элементарную «гигиену»: использовать антивирусы, игнорировать явно подозрительные письма, не устанавливать какие попало программы. А также, поддерживать обновленное состояние операционное системы и основных программ. С обновлениями исправляются и найденные уязвимости.

Чем крупнее компания и чем больше у нее доступных снаружи ресурсов, тем выше требования к используемому ПО защиты. Так, рекомендуем использовать корпоративные версии антивирусов, имеющие надежные фаерволы и продвинутые алгоритмы обнаружения угроз.

На российском рынке такие антивирусы предоставляют: Лаборатория Касперского, Dr.Web, Pro32, 360 Total Security.

Все это, обязательно в сочетании с повышением грамотности сотрудников.

Направленные угрозы – ориентированы на определенный класс пользователей или сектор компаний. Они используют уязвимости в специализированном ПО, а также, методы социальной инженерии. В ход идут фишинговые письма, якобы от коллег, взломанные аккаунты мессенджеров и учетные записи.

Пример: через Вайбер медицинским работникам совершается звонок от аккаунта, оформленного как будто это главный врач и заведующий отделения. Сначала делают аудио звонок, но сбрасывают и дальше продолжают текстом. В некоторых случаях, могут даже сбросить 2-3 секундное видео с лицом глав врача, если злоумышленникам удается предварительно вызвать его на видео звонок и записать. При наличии образца голоса, могут при помощи нейросети сгенерировать аудио файл.

Таким образом, злоумышленники добиваются доверия сотрудника и через него получают конфиденциальные сведения. Точно такая же схема используется и для обычного мошенничества с целью кражи денег.

Другой пример, прислать бухгалтеру сообщение от имени якобы руководителя с просьбой оплатить платежку.

Противостоять таким угрозам можно только комплексными мерами. Антивирусы не помешают сотруднику авторизоваться на поддельном корпоративном портале, на который он сам перейдет из письма якобы от «ИТ отдела» или оплатить подложное платежное поручение.

Потребуется регулярное и плановое обучение сотрудников. Недостаточно будет однократно сказать «не переходите по сомнительным ссылкам» или «если получили сообщение от руководителя с платежкой, то перезвоните ему на настоящий номер сотового, из своей телефонной книги, и спросите подтверждение». Подобные инструктажи потребуется делать регулярно. Они должны быть часть политики информационной безопасности компании.

Разумеется, в силе остаются и рекомендации по поддержанию актуального обновленного состояния программного обеспечения и применение антивирусов.

Для этого, важно вести учет всех цифровых активов и проводить периодический мониторинг их защищенности. Тут будет полезно, хотя бы разовое, участие внешних специалистов, владеющих знаниями как о методах работы хакеров, так и о противодействии им.

Целевые атаки

Хакеры целенаправленно взламывают определенную компанию. Ищут уязвимости в ее инфраструктуре, активно используют социальную инженерию, проводят атаку на цепочку поставщиков.

По сравнению с предыдущей категорией угроз, возрастают требования к защищенности ресурсов компании. Теперь противник не отступит при первых неудачах, а будет тщательно искать возможность проникновения.

Кроме того, дополнительно к ресурсам самой компании рассматривается и ее окружение, какие сервисы она использует: облачные хранилища, конструкторы сайтов, CRM и т.д.

Даже если ресурсы самой компании хорошо защищены, у ее контрагентов могут применяться небезопасные API интеграции, быть уязвимости в веб интерфейсах или скомпрометированные учетные записи.

Примеры атак на цепочки поставщиков:

- Доступ к финансовым данным компании через взлом CRM системы

- Взлом сетевой инфраструктуры подрядной организации и получение в ее базах и на локальных хранилищах конфиденциальных документов компании.

- Взлом почтового сервера подрядчика и отправка от имени аккаунтов его сотрудников фишинговых писем.

Решение для защиты от целевых угроз

- Периодическое проведение пентестов (тестов на проникновение). Они заключаются в том, что специалист, действует как хакер и пытается взломать инфраструктуру компании и получить доступ к важным данным. Если ему удается, то он документирует как именно это сделал и дает рекомендации по устранению уязвимостей. Это позволяет быть на шаг впереди настоящих хакеров и своевременно закрывать слабые места в информационной обороне.

- Управление рисками при работе с контрагентами: проверка защищенности подрядчиков при заключении договора, обязательные условия по обеспечению безопасности в договоре, учет всех цифровых активов, регулярный аудит и мониторинг.

- Использование режима «никому не верю» при работе с входящей корреспонденцией, даже если она поступила из выглядящего доверенным источника. Т.е. относится к ней также как к письмам, пришедшим от внешнего источника, с соблюдением всех регламентов информационной безопасности.

У нас, кстати, можно заказать проведение пентеста.

Защита от хакерских атак - внутренние угрозы

Также стоит учитывать, что кроме внешних угроз, со стороны хакеров, есть большой спектр внутренних угроз.

Если у крепости мощные стены, то проще не пытаться их сломать, а подговорить или подкупить находящихся внутри, чтобы они сами открыли ворота.

Так, сотрудник, готовящийся к увольнению, постарается прихватить с собой все наработки, до которых сможет дотянуться. А обиженный работник может из мести слить конфиденциальную информацию или скомпрометировать учетный записи, и сделать это даже бесплатно.

Защитить компанию от угрозы со стороны самих сотрудников помогают программы контроля и мониторинга.

Средства контроля и мониторинга для защиты от атак

Программы контроля, такие как LanaAgent, играют ключевую роль в обеспечении безопасности, поскольку выполняют двойную функцию: предотвращают утечку конфиденциальной информации и контролируют внутреннюю активность сотрудников. Именно такие инструменты позволяют выявлять и пресекать действия злоумышленников, пытающихся воспользоваться слабостью человеческих факторов.

Вот как это работает:

- Внутренний мониторинг: ПО отслеживает действия сотрудников в сети, фиксируя подозрительные запросы, выгрузки файлов и операции, которые могут указывать на намерения совершить атаку или спровоцировать инцидент безопасности.

- Выявление угроз: используя интеллектуальные алгоритмы, такой софт определяет подозрительное поведение, например, массовые скачивания файлов, посещение фишинговых сайтов или рассылку конфиденциальных данных внешним адресатам.

- Раскрытие инсайдерских угроз: основной проблемой для организаций сегодня являются инсайдеры — работники, сознательно или бессознательно допускающие утечку данных.

- Логирование и доказательная база: такие инструменты фиксируют абсолютно все действия, что позволяет собрать доказательства неправомерных действий и привлечь виновных к ответственности.

При выборе программы защиты подумайте, какая именно нужна вашему бизнесу. Помните, что российские программы серьезно проверяются государством и разработаны специально для нужд российских компаний. Обязательно обратите подходит ли программа для вашей местной инфраструктуры.

LanAgent

Это многофункциональная российская программа, предназначенная для контроля и защиты данных внутри компаний. Основная цель продукта - автоматизировать процессы мониторинга и аудита активностей, производимых на компьютерах компании, обнаружить опасные действия, закрыть потенциальные каналы утечки информации, оповестить специалиста безопасности об угрозе.

Особенности LanAgent

Мониторинг активности сотрудников

ПО позволяет отслеживать действия пользователей на рабочем месте. Отслеживаются запущенные приложения, сайты, которые посещают сотрудники, а также проводится мониторинг переписки в чатах и электронной почте.

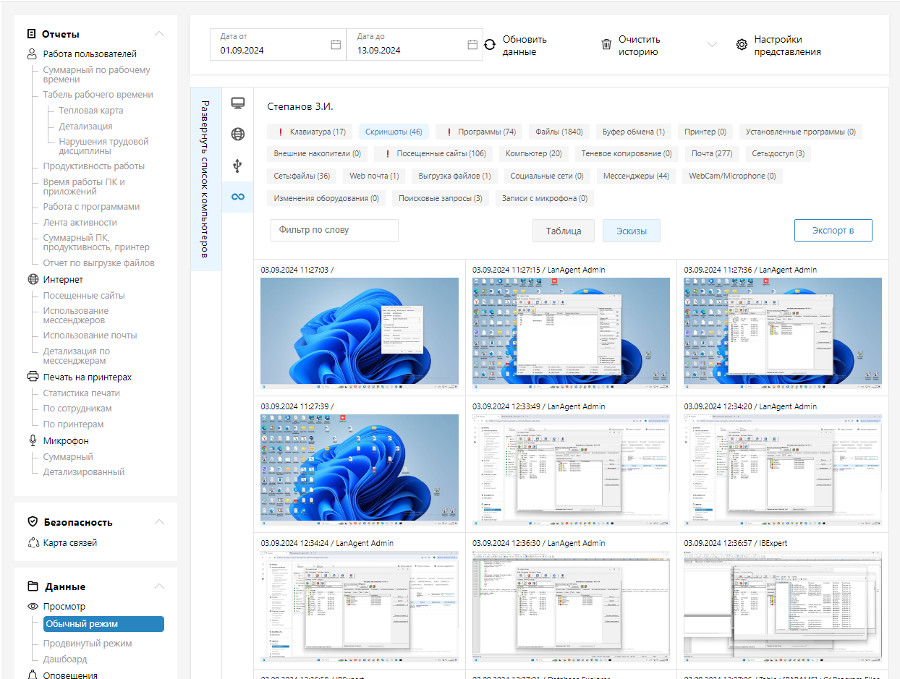

Скриншоты экрана

Один из полезных инструментов — получение снимков экрана, что помогает визуально зафиксировать всю активность пользователя.

Кейлоггер

Записываются все нажатия клавиш, что позволяет выявлять незаконные действия, шпионаж и кражу данных. Данные кейлоггера также полезны при проведении расследований.

Ограничение доступа

LanAgent позволяет устанавливать ограничения на посещение посторонних сайтов, подключение внешних накопителей, запуск ненужных программ и передачу файлов.

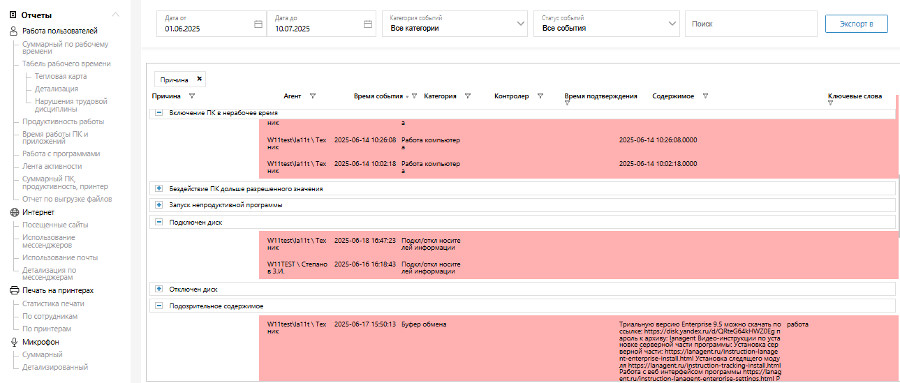

Аналитика угроз

Анализируется поведение сотрудников, обнаруживаются аномалии и подозрительная активность, что повышает уровень защиты компании от инсайдеров и внешнего проникновения.

Управление правами доступа

Удобная настройка прав доступа позволяет строго ограничить права персонала, снизив риск утраты данных и коррупции.

Реакция на инциденты

При обнаружении угрозы система незамедлительно оповещает администратора, что позволяет оперативно устранить проблемы.

Использование LanAgent, создает надежный барьер от кибератак изнутри, сводя риск компрометации данных к минимуму.

Заключение

Для полноценной защиты компании от хакерских атак и кибер угроз необходимо применять комплексные решения:

- Антивирусы и фаерволы для предотвращения массовых угроз

- Регулярное обучение сотрудников для противодействия социальной инженерии

- Аудит информационных активов, управление рисками при работе с контрагентами, для предотвращения атак на цепочки поставки

- Периодическое проведение пентестов для выявления слабых мест и их устранения

- Использование систем контроля и мониторинга для защиты от внутренних угроз

Сейчас хакерские атаки становятся всё сложнее и изобретательнее, поэтому выбирать хорошие средства защиты жизненно важно. В пользу российских разработчиков говорит их доступность и отсутствие политических рисков.

Если хотите защитить свой бизнес от современных угроз, инвестируйте в качественную продукцию отечественного производства — это гарантия вашей безопасности и спокойствия.

Вас может заинтересовать:

Выгорание сотрудников: диагностика и профилактика

Как понять, что сотрудник подрабатывает на стороне в рабочее время