В 2024 году тема защиты информации от несанкционированного доступа как никогда актуальна.

Чем выше автоматизация бизнес процессов и интегрированность информационных систем между собой, тем выше риски утечки важной информации. Объединенные сети, деятельность сотрудников за ПК могут стать причиной незаконного доступа к персональным, конфиденциальным и иным критическим данным.

Как показала практика, электронные средства хранения данных даже более уязвимы, чем бумажные. Их проще видоизменить, украсть, передать конкурентам, или уничтожить подчистую.

А о том, как может пострадать репутация организации, можно даже не говорить, это и так понятно.

Если взять сухую статистику за последние годы, можно констатировать факт, что общее число компьютерных инцидентов растет, а финансовый ущерб от них увеличивается.

Еще более неутешительные данные говорят о том, что более 90% организаций, к чьим конфиденциальным данным был совершен несанкционированный доступ, покинули бизнес.

Здесь важно учесть, что в мире постоянно растет число сотрудников, получающих возможность доступа к информационной технологии. А это способствует увеличению числа преступлений в данной области.

Какие преступления могут совершить лица, получившие несанкционированный доступ:

• Кража важной коммерческой информации, передача ее конкурентам, использование в личных целях (в том числе и для шантажа)

• Уничтожение важной информации или ее преднамеренное искажение.

• Выведение из строя внутренней инфраструктуры

Чтобы этого не допустить, руководителю компании необходимо уделить достаточно внимания защите информации.

Информационная безопасность подразумевает создание мер по защите процедуры создания важных данных, обработки, ввода и вывода.

Меры по организации защиты информации

Режим информационной безопасности подразумевает комплексный подход, включающий действия на нескольких уровнях:

- административно-организационный уровень. К нему относится введение режима коммерческой тайны, составление модели угроз, определение уровней доступа сотрудников к конфиденциальной информации и т.д.

- программно-технический.

На последнем пункте остановимся подробнее.

Программно-технический метод защиты информации от несанкционированного доступа 2024

Данный метод включает программные и аппаратные средства, такие как:

- Модуль доверенной загрузки (выполняет идентификацию и аутентификацию пользователей до загрузки операционной системы, блокировку несанкционированной загрузки операционной системы с внешних съемных носителей и т.д.)

- Средства защиты от несанкционированного доступа (выполняют идентификацию и аутентификацию пользователей, реализуют необходимые методы (дискреционный, мандатный, ролевой или иной метод), типов (чтение, запись, выполнение или иной тип) и правил разграничения доступа, управляют информационными потоками между устройствами)

- Межсетевые экраны (как уровня конкретного узла, так и всей сети)

- Системы обнаружения вторжений (выявляют факты и предотвращают попытки несанкционированного доступа в корпоративную систему). Они обнаруживают вторжения и выявляют сетевые атаки, прогнозируют и ведут поиск уязвимостей, распознают источник атаки (снаружи или изнутри)

- Сканеры уязвимостей (позволяют проверить различные приложения в системе на наличие «дыр», которыми могут воспользоваться злоумышленники)

- Антивирусное ПО

- Средства криптографической защиты

- SIEM (системы сбора и управления информацией о безопасности),

- Системы предотвращения утечек информации (Различные DLP-системы).

К этой же категории относятся системы контроля активности пользователей ПК.

Защита важной информации с помощью систем контроля активности пользователей 2024

В 2024 году вы можете найти немало систем, способных вести мониторинг пользователей ПК.

В нашей статье мы рассмотрим две российские системы.

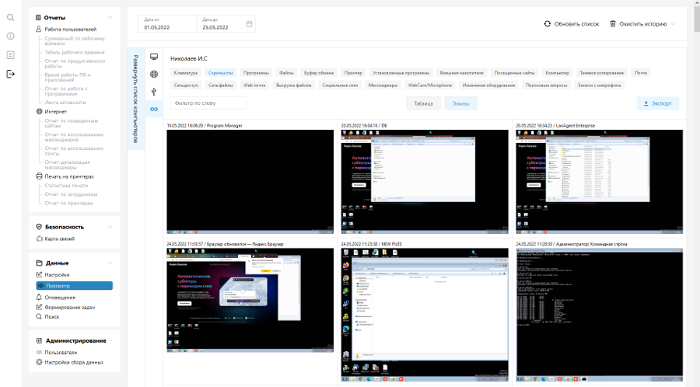

1. LanAgent

Программа, способная обеспечить защиту конфиденциальной информации компании любого уровня и с любым (количественно) штатом сотрудников.

Она выпускается с 2005 года и внесена в реестр российского программного обеспечения.

Что делает ЛанАгент для того, чтобы важные данные были в безопасности:

- с помощью определенных поведенческих алгоритмов и ключевых фраз ПО своевременно обнаруживает потенциально опасные действия персонала и вовремя предотвращает их,

- перехватывает все переписки сотрудников в каком бы то ни было сервисе: чатах, электронной почте, мессенджерах, соцсетях и т.д.,

- контролирует поисковые запросы персонала,

- фиксирует данные по работе персонала с документацией, например, какую информацию в какое время определенный сотрудник распечатал, какие данные он скопировал на съемные носители или пытался скопировать,

- запоминает все нажатия клавиш на клавиатуре (встроенный кейлоггер),

- если пользователь компьютера выгрузил информацию или какие-либо файлы в сеть интернет, программа также все зафиксирует,

- в случае инцидента, связанного с хищением конфиденциальных данных, ПО поможет провести объективное расследование,

- перехватывает (при подключенном микрофоне) голосовые сообщения в скайпе, мессенджерах и иных сервисах,

- блокирует все потенциальные каналы утечки важных данных (опасные приложения, сайты и т.д.),

- включает в инструментарий механизм «семафоров» для обозначения ПК с нарушениями в консоли специалиста информационной безопасности,

- производит контроль шифрованного сетевого трафика,

- при подключенной к компьютеру видеокамере совершает запись экрана, также делает скриншоты экрана ПК с заданной периодичностью,

- производит "теневое" копирование файлов, перенесенных на USB-устройства и т.д.

Вся полученная за день информация анализируется ПО, интегрируется в понятные отчеты и высылается руководству.

Хранение данных происходит на сервере организации, т.е. внутри информационного периметра. Это особенно важно, чтобы чувствительные данные компании не покидали ее пределы.

Установка программы ЛанАгент на рабочие компьютеры сотрудников происходит на легальных основаниях, для этого каждый работник подписывает специальное доп.соглашение, в котором обязуется не использовать компьютер организации в личных целях.

Разработчик ЛанАгент (при необходимости) предоставит вам комплект всех требующихся документов.

Да, не забывайте, что любые спорные моменты, связанные с деятельностью сотрудников за ПК можно разрешить, пользуясь данными кейлоггера, записями видеокамер и иными инструментами программы.

Подробнее ознакомиться с софтом вы можете здесь.

Стоимость программы здесь.

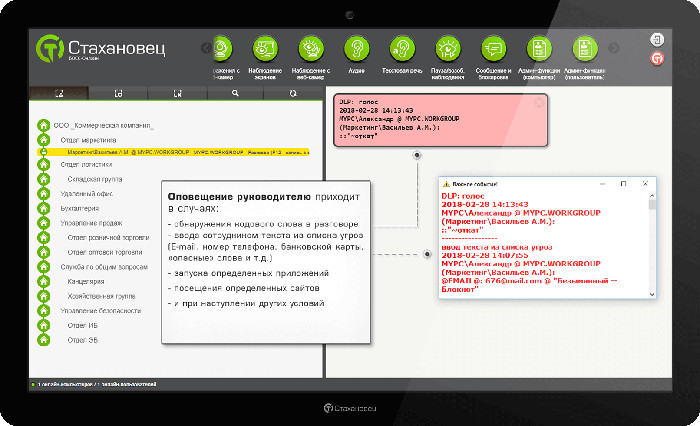

2. Программа «Стахановец»

Приложение, равно как и LanAgent, зарегистрировано в реестре российского программного оборудования.

Основные задачи, на которое направлена работа софта – оптимизация бизнеса и улучшение информационной безопасности.

Все полученные за определенный период времени данные проходят тщательный анализ, а затем формируются в отчеты руководству. Хранение данных происходит на сервере организации.

Что также делает софт для защиты информации от несанкционированного доступа:

- запоминает все переписки сотрудников на рабочем ПК,

- фиксирует время, которое провел тот или иной сотрудник на определенном сайте, в приложении, соцсети и т.д.,

- если к ПК подключен микрофон, софт запоминает аудиосообщения,

- основываясь на разработанных алгоритмах, ПО предотвращает утечку важной информации, также сообщает о любых инцидентах сотруднику системы безопасности организации,

- имеет механизм обнаружения коррупционной деятельности внутри компании.

SIEM-системы, как средство защиты информации

Эти системы собирают данные по работе сотрудников за ПК, внимательно ее анализируют и грамотно управляют ей. В основном софт предупреждает сотрудников службы безопасности и/или руководство о нестандартных или же подозрительных действиях сотрудников компании.

Рассмотрим 2 SIEM-системы.

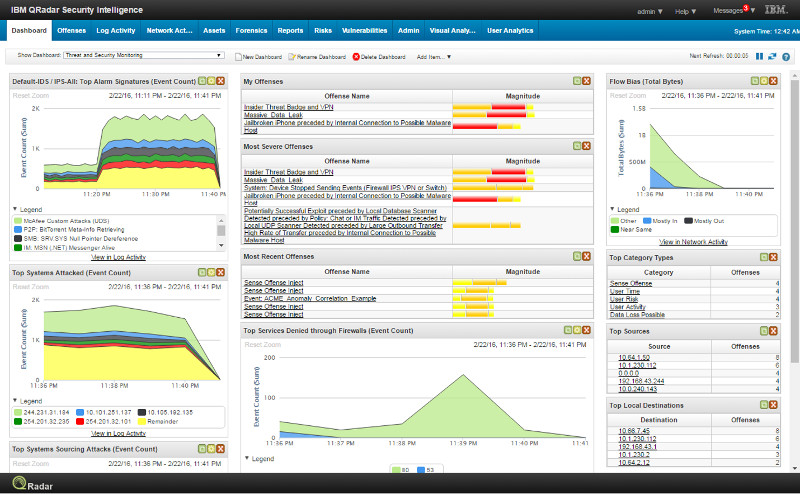

IBM QRadar Security Intelligence

Софт проводит постоянный мониторинг всех движений информации в сети, вовремя отслеживая любые угрозы для безопасности.

Кроме этого система:

- анализирует активность пользователей, отслеживая неправильное использование определенных приложений,

- составляет список ПК с вредоносным софтом,

- составляет список потенциально опасных IP-адресов,

- выявляет случаи внутреннего мошенничества и т.д.

Splunk Enterprise Security

Софт собирает, систематизирует и анализирует всю информацию по деятельности сотрудников за ПК. В короткий срок обнаруживает потенциальные угрозы для информационной безопасности и отправляет уведомление соответствующим лицам (ответственным).

Также софт:

- проводит отслеживание сетевых ресурсов, программ, пользователей,

- выявляет угрозы в реальном времени,

- является подспорьем при расследовании инцидента, связанного с кражей информации и т.д.

Корпоративные антивирусы

Антивирусное программное обеспечение способно защитить компанию от вирусных угроз, кибер-атак, вредоносных программ, которые несут риски кражи или потери конфиденциальных данных.

1.Kaspersky Small Office Security

Продукт российского разработчика, своевременно реагирует на любые угрозы для безопасности компании. Постоянно обновляется в соответствии с ростом в сети вредоносного ПО.

Инструменты антивируса многообразны:

- контроль обновления программ,

- веб-антивирус,

- предотвращение сбора данных иными лицами,

- файловый антивирус,

- шифрование важной корпоративной информации,

- фильтр деятельности пользователей ПК,

- защита финансовой информации и т.д.

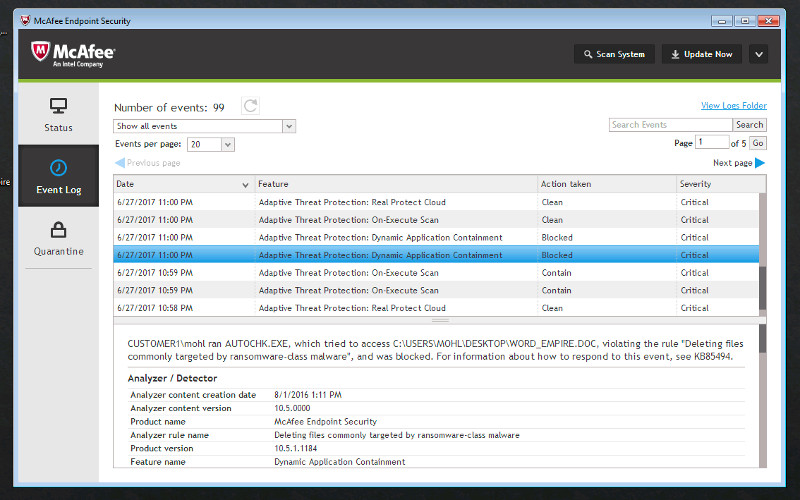

2. McAfee Endpoint Protection Essential

Антивирусное программное обеспечение, защищающее информацию, которую необходимо скрыть от третьих лиц. Обеспечивает прочную защиту от опасности утечки данных.

Настройки софта просты, инструментарий также разнообразен и включает:

- мониторинг компьютеров пользователей в реиме реального времени,

- брандмауэр,

- на любые риски потери информации ПО экстренно реагирует, уничтожая угрозу,

- сетевая защита ПК,

- софт способен защитить от компьютерных вирусов-вымогателей и т.д.

Резюме

В современном мире существует немало угроз для данных компании. Организация защиты информации от несанкционированного доступа в 2024 году в идеале должна представлять собой набор из всех вышеперечисленных систем, поскольку каждая имеет свои уникальные особенности!

Источник фото - сеть Интернет

Вас может заинтересовать:

Организация удаленной работы сотрудников